Jedná se o malý přehled, jakousi elektronickou obdobu aktivistické preventivní krabičky první pomoci; naprosté minimum, které by člověk měl znát a rutině používat, pokud se pohybuje v anarchistickém hnutí a využívá počítač v jakékoliv souvislosti s ním (zřejmě tedy každý, kdo se v něm pohybuje).

Důrazně doporučujeme používat Linux, ač některé z bodů zde uvedených platí pro OS WIndows.

Počítat s tím, že represe se nedotkne zrovna tebe, protože přeci „vlastně nic neděláš“ nebo spoléhat na to, že „ o tom nikdo neví“, je nejenom naivní, ale i nezodpovědné. Jakákoliv informace uniklá k represivním složkám je kousíčkem do skládačky, která ohrožuje nejen tebe, ale i ostatní! A buď si jistý, že represivní složky po těch kousíčcích prahnou…

Podle českého zákona o elektronických komunikacích 127/2005 Sb. je poskytovatel připojení k internetu povinen na rok uchovávat uživatelské účty, identifikátor počítače i serveru, k němuž bylo přistupováno (zejména IP adresa, úplné doménové jméno FQDN), zadané URL adresy, typ služby „včetně dodatečných parametrů“, použité služby, metody a status požadavků na službu, řádné nebo mimořádné ukončení připojení. Zaznamenávají se i údaje o použití chatu, usenetu, instant messagingu (např. Jabber,ICQ) a IP telefonie a to veškerá identifikace komunikujících stran, transportní protokol a použité služby (např. přenos souborů). Užívání elektronické pošty se zaznamenává v podobě údajů o e-mailové adrese stran komunikace, protokolu elektronické pošty a o identifikaci poštovních serverů a identifikaci počítače komunikujících. U každého typu komunikace se eviduje její datum, čas a doba trvání. Dále u služeb internetového připojení a služeb a e-mailové komunikace množství přenesených dat, informace o použití šifrování, metoda a status požadavků na službu a její realizace.

Ale k věci. Článek je napsaný takovým jazykem, aby mu rozuměl i člověk se základními uživatelskými znalostmi, pokročilí prominou… A navíc se vyhýbá veškeré teorii a soustředí se čistě na praxi. Všechna zmíněná řešení jsou zaměřeny na platformu Windows, ale i uživatelé Linuxu by si ho měli přečíst a zopakovat si důležité body… V neposlední řadě jsou všechny zmíněné programy k dispozici legálně zdarma pod GPL licencí. Pokud Windows používáte, rozmyslete si zda je to opravdu nutné (hraní her není…) a přejděte na svobodný (a bezpečnější!) systém Linux. O tom jak na to některém z dalších článků.

V první řadě doporučujeme zapomenout na Google, který proslul velmi precizním a intenzivním shromažďováním údajů o svých uživatelích a uživatelkách (veškeré dotazy jsou archivovány a přiřazeny ke konkrétním IP adresám – tedy bez patřičné ochrany ke konkrétním počítačům – a nepochybujte o tom, že „podezřelé“ dotazy jsou předávány represivním složkám. Pokud máte navíc schránku na Gmailu a využíváte serveru YouTube má o vás Google dokonalý přehled) a používat vyhledávací službu Startpage, která sice využívá Google, ale blokuje jeho vyzvědačské funkce. Nepoužívá cookies a neukládá o vás žádné osobní informace. Jde o perfektní bezpečnější alternativu ke Google, navíc s naprosto stejnými výsledky. Umí vyhledávat i v češtině. Další podobný anonymní vyhledávač je Duck Duck Go nebo Disconnect Me, vyberte si který vám sedne víc.

Používání jiného prohlížeče než MS Explorer je dnes už samozřejmostí. Doporučujeme používat Mozillu Firefox. Přímo ze stránek Startpage či DuckDuckGo si tyto vyhledávače můžete nastavit jako výchozí. Do Firefoxu si můžete jednoduše nainstalovat několik doplňků, které váš pobyt na internetu sice nezanonymizují, zato ale o sobě nebudete trousit tolik informací využitelných buď policií nebo jinými otravy. První takový doplněk je uBlock, který vás nejen Druhý doplněk se jmenuje Ghostery který umí blokovat trackery (např. Google Analytics) a tlačítka sociálních médií (Každý web, který má možnost dát „like/tweet“ atp. přímo pod článkem, odesílá informace na tyto sociální sítě i bez toho aby jste na ony tlačítka klikli)… Poslední doplněk je Https Everywhere, který automaticky šifruje všechny navštívené adresy pomocí SSL.

Pozn.: Použití TORu vás už od verze 1.2.0 ochrání i před identifikací pomocí tzv. „otisku“ prohlížeče, tedy jakéhosi setu jeho unikátních nastavení (od cookies přes typ použitého prohlíče, jazykové nastavení, instalované pluginy, fonty atd.), jejichž kombinace je do velké míry unikátní a může vést minimálně k vytipování malého okruhu možných návštěvníků stránky.

Nezbytný je nástroj Tor Browser, založený na prohlížeči Mozilla Firefox v portable verzi. Díky tomu se neinstaluje do Windows a v případě, že potřebujete anonymně surfovat, k tomu používáte prohlížeč kompletně oddělený od toho, který používáte normálně. Je již v základu poměrně dobře bezpečnostně nastaven (výše zmíněné Https Everywhere, blokování Java/JavaScript/Flash pomocí NoScript). Doporučujeme si v nastavení zvolit možnost zabezpečení “high”.

Data na PC lze jednoduše chránit pomocí programu TrueCrypt. Po instalaci si na vašem harddisku vytvoříte libovolně velký „kontejner“, zaheslované místo disku. Po zadání hesla (přístupové fráze, která musí být dlouhá, obsahovat speciální znaky, číslice a nesmí se skládat z běžných slov, aby měla ochrana heslem smysl) se v systému tváří jako další disk a lze s ním pracovat tak, jak jste zvyknutí – vytvářet složky, ukládat soubory. Po odlogování/vypnutí PC jsou data bez hesla nedostupná a zabezpečení je tak silné, že prolomení by současnou výpočetní kapacitou dostupnou represivním složkám mělo trvat několik let. Volba je jasná: jakékoliv materiály skladovat v TrueCrypt kontejneru. Mimochodem, stejným programem lze zabezpečit i USB klíčenky, které po připojení k libovolnému stroji vyžadují heslo. Český návod zde a zde. Nová verze TrueCrypt umožňuje i zašifrování celé partition s operačním systémem, takže bez hesla ani nelze spustit operační systém. Důležitý update! TrueCrypt ukončil svoji činnost za podezřelých okolností a dále nevydává aktualizované verze programu.

Bezpečnost internetové komunikace je zřejmě na samostatný článek. E-mail na bezpečném serveru (například www.riseup.net) je základem; nevýhodou je velmi omezená kapacita v porovnání s freemailovými službami.

Na šifrování e-mailové komunikace lze využít program GPG (návod na GPG krok za krokem zde). Funguje na systému dvou klíčů, veřejného a soukromého. Pomocí veřejného klíče může e-mail kdokoliv zašifrovat tak, že přečíst si ho může pouze příjemce – držitel soukromého klíče. Pro Mozillu existuje rozšíření FireGPG, které po instalaci GPG umožní jeho snadné využívání přímo z Mozilly. K dispozici je také elegantní „balíčkové“ řešení CryptoFox, opět postavené na Mozille Firefox v portable verzi. Skvěle se hodí na USB klíčenku – pak máte své GPG s sebou všude, k dispozici k použití na jakémkoliv počítači. Pozor, v tomto případě se nepřipojujete přes TOR.

Pro pokec v reálném čase se skvěle hodí kecálek Pidgin. Využívá protokol Jabber, ale navíc uvádí novou generaci šifrování, která jako bonus ještě zbavuje uživatele a uživatelky otravné práce s bezpečnostními klíči a je překvapivě uživatelsky příjemný. Po jednoduché registraci a stažení doplňku pro OTR (nová generace šifrované komunikace) lze okamžitě bezpečně vykecávat, stačí zmačknout tlačítko pro šifrovanou komunikaci. Kdo si zvládnul založit ICQ, zvládne Pidgin také. Návod na základní operace v Pidginu zde na webu.

Vhodné a doporučené je také nainstalovat si software pro bezpečné mazání souborů. Jak známo, „mazání“ souborů ve Windows je mazání opravdu jen v uvozovkách a pro kohokoliv je doslova hračkou smazaná data obnovit. Program Eraser se po instalaci integruje do nabídky vyvolané po pravém kliknutí myši a rovnou vám nabídne bezpečné vymazání (doporučuji být paranoidní a nastavit nejtvrdší, 35ti násobný přepis). V nabídce úloh má i bezpečné promazání „volného“ místa na disku – tedy toho místa, které obsahuje dříve „smazané“ soubory. Tuto operaci by měl každý provést minimálně jednou před tím, než začne Eraser využívat, ale doporučujeme provádět pravidelně, opět s nejtvrdším nastavením. Uživatelé Linuxu použijí nástroj BleachBit.

Na rychlé vyčištění citlivých dat různého druhu z počítače s Windows se dá také použít program Ccleaner. Maže různé historie, cookies, seznam naposledy otevřených souborů atd. v různých programech. Opět, doporučuji použít minimálně jednou na začátku vašeho bezpečného internetového života.

Také doporučujeme stažení kancelářského balíku OpenOffice a následné odinstalování Microsoft Office. Open Office využívá otevřené formáty, na rozdíl od proprietálních formátů Microsoftu, a umožňuje prakticky tu samou činnost. Jeho ovládání je s programy Microsoft Office velmi podobné, takže s ním kdokoliv zběhlý ve Wordu atd. nebude mít nejmenší problém. Pro kontrolu českého pravopisu je do balíku potřeba doinstalovat české slovníky, návod najdete na webu OpenOffice.

No a nakonec doporučuji nahrazení vašeho (pirátského) PhotoShopu programem GIMP, který vám umožní to samé a troufnu si říct, že s tou samou úrovní podpory (tutoriálů, návodů atd.).

Závěrem bychom rádi zdůraznili, že je naivní se domnívat, že na internetu lze působit 100% anonymně a 100% bezpečně. Přesto je určitě na místě se snažit riziko snížit na nejmenší možnou míru, stejně tak jako ve fyzické realitě – a tomu má pomoci tento přehled. V doplnění první verze tohoto článku to pěkně vystihl Jaime: „Myslet si, že můžeme reálně technologicky ochránit svoje data před skutečným a cíleným zájmem zpravodajských služeb je podle mě lehkomyslné. Spíše se naskýtá otázka, jestli naše data v určitou chvíli jsou natolik zajímavá, aby se do jejich možná velice složitého crackování investovaly nemalé finanční částky a strojový čas nesmírně drahých zařízení. Jinými slovy: jestli cena našich informací je vyšší než cena vynaložená na jejich získání.“

I když máš nainstalovaný všechen bezpečnostní software, pamatuj na „off-line“ bezpečnost tvého PC. Nenechávej ho zapnuté bez dozoru. Nepoužívej žádné bezdrátové doplňky (klávesnice atd.), jejich zabezpečení je zpravidla velmi slabé, maximálně na úrovni dávno prolomené šifry WEP a dá se snadno odposlouchávat. Radši než pomocí wi-fi si doma internet rozveď kabelem. Pokud už wi-fi, tak s nejsilnějším šifrováním a silným heslem (WPA2-AES a pro heslo stejná pravidla viz výše) – nezapomeň také změnit defaultní heslo routeru. Počítač si umísti obrazovkou od okna – můžeš mít supersilný klíč, ale pokud píšeš e-mail a necháváš si ho doslova číst přes rameno, je to k ničemu. Pokud děláš něco opravdu citlivého, zatáhni si závěsy – omezíš tak účinnost odposlechu PC pomocí laseru (podle aktivistů, kteří s tímto odposlechem experimentovali není ani tak zrovna dvakrát spolehlivý).

Tolik naprosto základní set počítačové bezpečnosti. Za doplnění či odkazy na tutoriály a krok-za-krokem návody budeme jen rádi a využiji je k tvorbě dalších verzí této „kápézetky“.

Michalis Nikolopoulos byl od září roku 2009 hledán pro členství v CCF. Byl zatčen 26. ledna 2011 poté, co ho pronásledovali policajti z jednotky DIAS v náhodné silniční kontrole. Policajti u něho našli zbraň, falešnou občanku a falešný policejní odznak.

Michalis Nikolopoulos byl od září roku 2009 hledán pro členství v CCF. Byl zatčen 26. ledna 2011 poté, co ho pronásledovali policajti z jednotky DIAS v náhodné silniční kontrole. Policajti u něho našli zbraň, falešnou občanku a falešný policejní odznak. Členové městské partyzánské skupiny Revoluční boj jsou odsouzeni k doživotnímu vězení. Činnost, kterou nepopírají je součtem různých akcí, jako jsou expropriace, bombové útoky nebo pokusy o osvobození vězňů.

Členové městské partyzánské skupiny Revoluční boj jsou odsouzeni k doživotnímu vězení. Činnost, kterou nepopírají je součtem různých akcí, jako jsou expropriace, bombové útoky nebo pokusy o osvobození vězňů. Samantha Shader je držena ve vazbě pro údajnou účast na ničení vozidel NYPD během povstání v USA po smrti George Floyda v roce 2020.

Samantha Shader je držena ve vazbě pro údajnou účast na ničení vozidel NYPD během povstání v USA po smrti George Floyda v roce 2020. Casey Brezik je anarchistický atentátník z okolí Kansas City, který si odpykavá trest za ublížení na zdraví rektora metropolitní univerzity v Penn Valley, se záměrem napadnout guvernéra Missouri Jay Nixona během přednášky na univerzitě (kterou později Nixon zrušil). Casey je nyní vězněn státem Missouri, který mu přiřkl 12 let vězení za tři obvinění. Napadení a dvě ozbrojená přepadení, k čemuž dostal 7 let za napadení 2. stupně. Oba tresty si odpykává najednou. Casey byl během svého trestu vězněn na různých místech.

Casey Brezik je anarchistický atentátník z okolí Kansas City, který si odpykavá trest za ublížení na zdraví rektora metropolitní univerzity v Penn Valley, se záměrem napadnout guvernéra Missouri Jay Nixona během přednášky na univerzitě (kterou později Nixon zrušil). Casey je nyní vězněn státem Missouri, který mu přiřkl 12 let vězení za tři obvinění. Napadení a dvě ozbrojená přepadení, k čemuž dostal 7 let za napadení 2. stupně. Oba tresty si odpykává najednou. Casey byl během svého trestu vězněn na různých místech. Eric G. King byl v září 2014 zatčen a obviněn z pokusu o útok na kanceláře vládní budovy v Kansas City, stát Missouri. Byl obviněn z toho, že měl vhodit do jednoho z oken kladivo, následované dvěma molotovovými koktejly. Podle úředního spisu nedošlo ke vznícení ani jedné ze zápalných lahví. Eric byl označen jako podežrelý jen proto, že byl již dříve podezřelí z protivládních a protipolicejních graffiti.

Eric G. King byl v září 2014 zatčen a obviněn z pokusu o útok na kanceláře vládní budovy v Kansas City, stát Missouri. Byl obviněn z toho, že měl vhodit do jednoho z oken kladivo, následované dvěma molotovovými koktejly. Podle úředního spisu nedošlo ke vznícení ani jedné ze zápalných lahví. Eric byl označen jako podežrelý jen proto, že byl již dříve podezřelí z protivládních a protipolicejních graffiti. Dne 12. února 2020 byli Mikita Yemelyanav a Ivan Komar shledáni vinnými z úmyslného zničení majetku. Zadrženi byli 20. října 2019, těsně po útoku s Molotovovým koktejlem na vyšetřovací zařízení v Minsku. Akce proběhla v solidaritě s dalším anarchistou Dzmitrym Paliyenkou (který tam byl v té době držen) a dalšími politickými vězněmi v Bělorusku.

Dne 12. února 2020 byli Mikita Yemelyanav a Ivan Komar shledáni vinnými z úmyslného zničení majetku. Zadrženi byli 20. října 2019, těsně po útoku s Molotovovým koktejlem na vyšetřovací zařízení v Minsku. Akce proběhla v solidaritě s dalším anarchistou Dzmitrym Paliyenkou (který tam byl v té době držen) a dalšími politickými vězněmi v Bělorusku. Olga Ekonomidou byla zatčena 14. 3. 2011. Byla odsouzena spolu s 10 dalšími členy CCF v procesu týkajícím se 250 útoků CCF v letech 2008 až 2011.

Olga Ekonomidou byla zatčena 14. 3. 2011. Byla odsouzena spolu s 10 dalšími členy CCF v procesu týkajícím se 250 útoků CCF v letech 2008 až 2011. Nicola Gai a Alfredo Cospito byli zatčeni 14.9. 2012 a obviněni ze střelby na Roberta Adinolfiho, ředitele společnosti podnikající v jaderné energii Ansaldo Nucleare. Dne 7.5. 2012 ho střelili do kolen a akce byla oznámena skupinami Olga/FAI/FRI nucleus. Během prvního soudu, dne 30.8. 2013, se přiznali k účasti na střelbě, ale bylo jim zabráněno přečíst jejich prohlášení. Během rozhodujícího soudu, dne 12.11. 2013, byla oznámena výše trestů – pro Alfreda 10 let a 8 měsíců ve vězení a pro Nicolu 9 let a 4 měsíce za útok s teroristickými úmysli (podle článku 280 italského trestního zákoníku). Dále jim byla soudem zrušena možnost přístupu k různým vězeňským benefitům, případně možnost domácího vězení.Začátkem května 2015 bylo Nejvyšším soudem rozhodnuto o snížení rozsudku. Konečný rozsudek zní: Alfredo Cospito: 9 let, 5 měsíců a 10 dní (z původních 10 let a 8 měsíců) + Nicola Gai: 8 let, 8 měsíců a 20 dní (z původních 9 let a 4 měsíců)

Nicola Gai a Alfredo Cospito byli zatčeni 14.9. 2012 a obviněni ze střelby na Roberta Adinolfiho, ředitele společnosti podnikající v jaderné energii Ansaldo Nucleare. Dne 7.5. 2012 ho střelili do kolen a akce byla oznámena skupinami Olga/FAI/FRI nucleus. Během prvního soudu, dne 30.8. 2013, se přiznali k účasti na střelbě, ale bylo jim zabráněno přečíst jejich prohlášení. Během rozhodujícího soudu, dne 12.11. 2013, byla oznámena výše trestů – pro Alfreda 10 let a 8 měsíců ve vězení a pro Nicolu 9 let a 4 měsíce za útok s teroristickými úmysli (podle článku 280 italského trestního zákoníku). Dále jim byla soudem zrušena možnost přístupu k různým vězeňským benefitům, případně možnost domácího vězení.Začátkem května 2015 bylo Nejvyšším soudem rozhodnuto o snížení rozsudku. Konečný rozsudek zní: Alfredo Cospito: 9 let, 5 měsíců a 10 dní (z původních 10 let a 8 měsíců) + Nicola Gai: 8 let, 8 měsíců a 20 dní (z původních 9 let a 4 měsíců)

Michael Kimble je anarchista, který v Alabamě vykonává doživotní trest za vraždu homofobního rasistického fanatika. Má dlouhou historii jak individuálního, tak kolektivního boje proti vězeňské autoritě. Nadále se účastní boje proti práci vězeňských otroků v rámci Free Alabama Movement.

Michael Kimble je anarchista, který v Alabamě vykonává doživotní trest za vraždu homofobního rasistického fanatika. Má dlouhou historii jak individuálního, tak kolektivního boje proti vězeňské autoritě. Nadále se účastní boje proti práci vězeňských otroků v rámci Free Alabama Movement. Už od svého uvěznění v Německu, je Andreas znám jako rebelující vězeň. V dubnu 2019 byl v Itálii odsouzen k 25 letům vězení. K tomu všemu mu v nedávné době byla diagnostikována rakovina ledvin.

Už od svého uvěznění v Německu, je Andreas znám jako rebelující vězeň. V dubnu 2019 byl v Itálii odsouzen k 25 letům vězení. K tomu všemu mu v nedávné době byla diagnostikována rakovina ledvin. Sam Faulder je anarchistka odsouzená k doživotnímu trestu za vraždu, kterou nespáchala. V roce 2016 jí byla diagnostikována rakovina. Mohla mít jednoduchou terapii jako včasný zásah, avšak soukromá vězeňská společnost Sodexo provozující věznici jí to neumožnila.

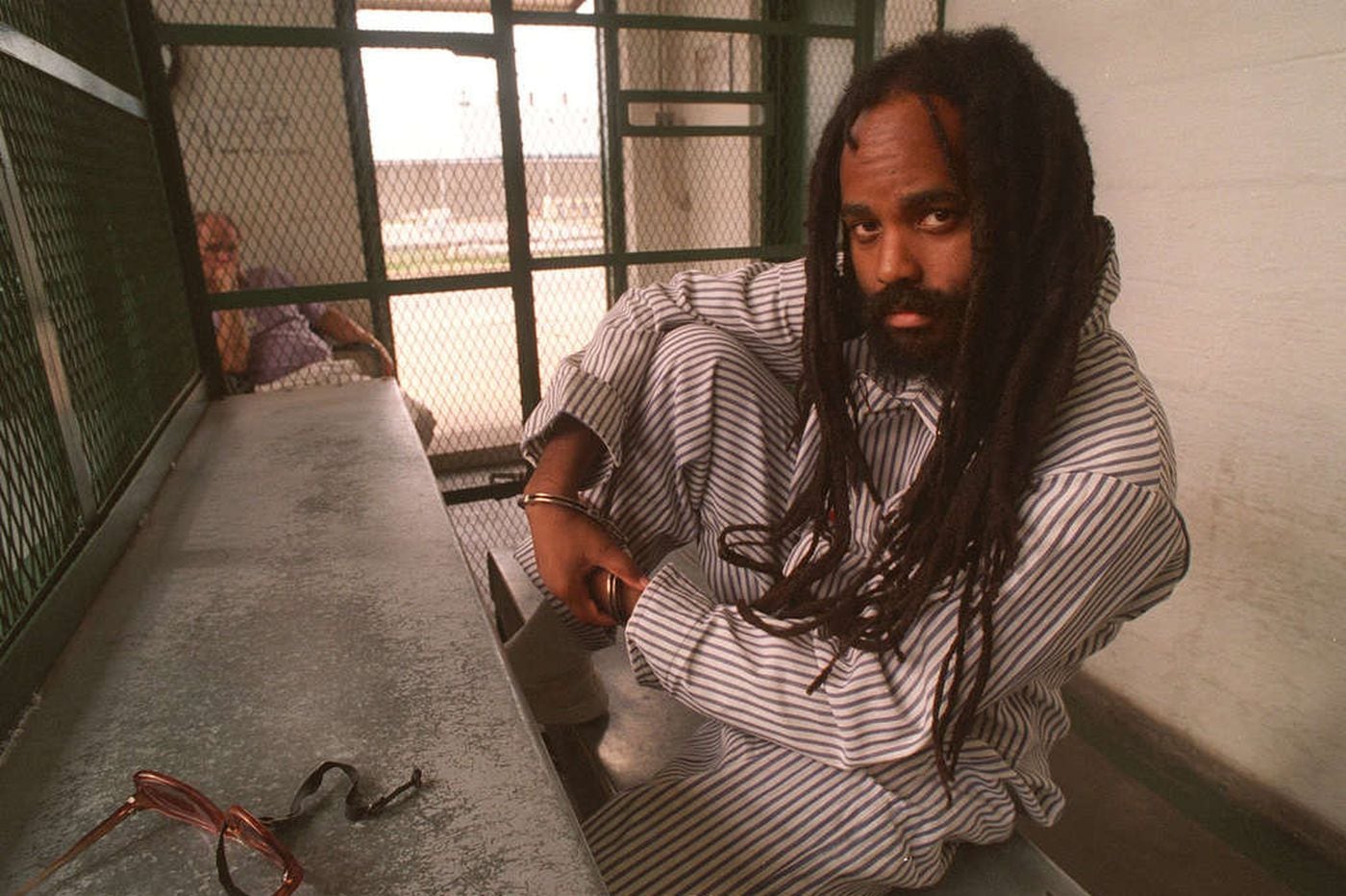

Sam Faulder je anarchistka odsouzená k doživotnímu trestu za vraždu, kterou nespáchala. V roce 2016 jí byla diagnostikována rakovina. Mohla mít jednoduchou terapii jako včasný zásah, avšak soukromá vězeňská společnost Sodexo provozující věznici jí to neumožnila. Mumia Abu-Jamal byl v roce 1982 souzen a odsouzen k smrti za vraždu policejního důstojníka. Proces již od začátku provází řada nesrovnalostí, spekulací a podjatosti poroty. Dlouhou doby byl v cele smrti a čekal na popravu. Nyní zůstává ve vězení s doživotním trestem bez možnosti podmíněného propuštění.

Mumia Abu-Jamal byl v roce 1982 souzen a odsouzen k smrti za vraždu policejního důstojníka. Proces již od začátku provází řada nesrovnalostí, spekulací a podjatosti poroty. Dlouhou doby byl v cele smrti a čekal na popravu. Nyní zůstává ve vězení s doživotním trestem bez možnosti podmíněného propuštění.